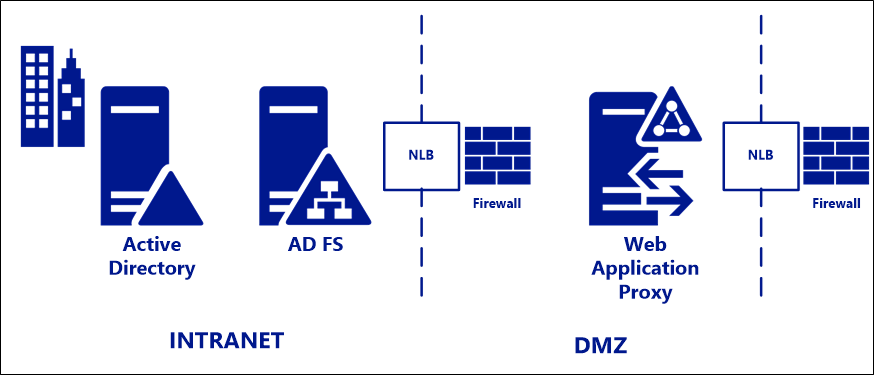

Lorsqu’une ferme ADFS est exposée sur Internet ou à des réseaux externes à l’entreprise, il est courant de déployer en frontal des serveurs reverse proxy (service WAP natif ou services tiers comme F5 BigIP ou Kemp Loadmaster) :

Dans ce cas, il est également relativement fréquent d’utiliser un certificat différent sur les équipements positionnés en frontal/DMZ de celui utilisé sur les serveurs de la ferme ADFS, en particulier lorsqu’il s’agit d’un certificat public.

Cette configuration peut néanmoins entrer en conflit avec la fonctionnalité Extended Protection for Authentication (EPA) lors d’une authentification intégrée Windows (WIA), puisqu’elle traite le reverse proxy/load balancer frontal comme une attaque Man in the Middle lorsque ce dernier ne dispose pas du même certificat.

Ce problème peut être un peu difficile à identifier au premier abord puisque coté client, le seul symptôme visible est un échec de l’authentification. Coté serveur ADFS on retrouve par contre l’évènement suivant dans le journal Sécurité :

Audit Failure

ID : 4625

Failure reason : an error occured during logon

Status : 0xc000035bDeux options s’offrent alors à nous pour résoudre le problème :

– Utiliser le même certificat SSL à la fois en DMZ et sur les serveurs de la ferme ADFS

– Désactiver la protection à l’aide de la commande powershell Set-ADFSProperties -ExtendedProtectionTokenCheck None