Part 3 – Office Customization Tool

Cet article traite l’intégration de la suite Microsoft Office 2013 dans l’outil Microsoft Deployment Toolkit 2013

Office Customization Tool

Vous avez maintenant accès à la console Office Customization Tool

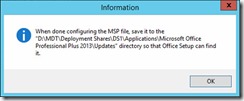

Au lancement de l’outil, un message vous indique qu’il faudra enregistrer le fichier MSP dans le répertoire suivant : %VotreDeploymentShare%\Applications\ Microsoft Office Professional Plus 2013\Updates

Dans le cas contraire, votre configuration ne sera pas prise en compte. Cliquez sur OK

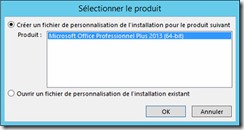

Une fenêtre vous propose deux options :

o Créer un nouveau fichier de configuration d’installation

o Ouvrir un fichier existant

Gardez la première option, puis cliquez sur OK

Une nouvelle fenêtre vous propose de définir le support pour l’ouverture et la fermeture des fichiers. Laissez l’option par défaut et cliquez sur OK

Comme vous pouvez le constater, il y a quatre catégories dans l’outil Microsoft Office Customization Tool.

Comme vous pouvez le constater, il y a quatre catégories dans l’outil Microsoft Office Customization Tool.

Première catégorie : Installation

Il est possible de spécifier :

o Le chemin d’installation par défaut

o Le nom de l’organisation

La page Sources réseau supplémentaires vous permet d’ajouter des partages réseau supplémentaires contenant les fichiers d’installation d’Office 2013. Ce paramétrage permet de rendre l’installation du produit Office hautement disponible.

Sur la page suivante nommée Licences et interface utilisateur, nous pouvons :

o Saisir la clé d’activation du produit

o Accepter les termes du contrat de licence

o Choisir le niveau d’affichage

o Aucun

o Simple

o Complet – par défaut

Spécifier certaines options dans le cas d’une installation en Affichage de niveau Complet

o Avertissement de fin d’opération : Activer le récapitulatif post installation

o Supprimer la boite de dialogue modale : ne pas afficher les messages d’erreur qui pourrait survenir dans le cas d’une installation en affichage Complet

o Annulation interdite : Ne pas laisser la possibilité à l’utilisateur d’annuler l’installation

Vous trouverez également quatre autres pages permettant de :

o Supprimer les anciennes installations

o Ajouter des programmes supplémentaires en exécutant par exemple des fichiers : .exe .com .bat .src

o Ajuster les paramètres de sécurité. Peut être utile dans le cas d’utilisation d’un outil basé sur les Macros par exemple

o Modifier des propriétés de l’installation

Première catégorie : Fonctionnalités

Modification des paramètres utilisateurs

Il est possible de changer les paramètres de sécurité, désactiver certains éléments de l’interface utilisateur, activer/désactiver les notifications.

Mise à disposition des fonctionnalités

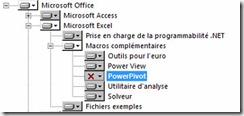

Cette page importante propose de gérer les produits Office qui seront: disponibles, indisponibles, imposés et aux choix de l’utilisateur. Voici l’interface permettant de choisir les fonctionnalités.

En dépliant un produit, on accède aux différents modules qui le composent.

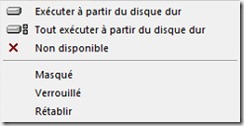

Un clic droit sur un produit permet d’obtenir le menu suivant :

o Tout exécuter à partir du disque dur: le produit sera installé avec les composants par défaut

o Tout exécuter à partir du disque dur: le produit sera installé avec la totalité des composants par défaut

o Non disponible: Le produit ne sera pas installé

Les options suivantes permettent de paramétrer l’application dans le cas d’un Niveau d’affichage = Complet

o Masqué: L’application ne sera pas visible lors de l’installation

o Verrouillé: L’application sera bloquée dans l’état défini dans OCT

o Rétablir: Réinitialise les valeurs par défauts

Troisième et quatrième catégories : Contenu additionnel et Outlook

La troisième catégorie permet d’ajouter du contenu additionnel en proposant :

o Gérer les fichiers

o Gérer les clés de registre

o Gérer les raccourcies

La quatrième et dernière catégorie est orientée sur la personnalisation de l’application Outlook.

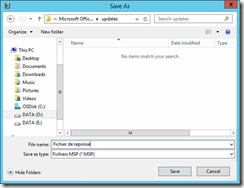

Enregistrement du fichier MSP

La configuration est prête. La dernière étape consiste à enregistrer votre fichier de réponse. Sélectionner Fichier \ Enregistrer sous.

N’oubliez pas d’enregistrer le fichier de réponse au format MSP dans le répertoire Updates. Sans quoi votre configuration ne sera pas prise en compte. Par exemple : %VotreDeploymentShare%\Applications\Microsoft Office Professional Plus 2013\Updates

Déploiement

Déploiement

L’installation de l’application Office 2013 est maintenant personnalisée et prête à être déployée. Grâce à votre environnement Microsoft Deployment Toolkit l’installation est automatisée et capable d’être déployée en masse lors de la création d’un nouveau poste de travail.