Introduction

Afin de profiter de nouvelles fonctionnalités sur un serveur SQL existant il est souvent possible de passer par l’upgrade d’Edition et ce de manière très rapide avec un temps d’inactivité minime (juste le temps de rebooter les services SQL).

La procédure suivante décrit comment upgrader une version Standard de SQL Server 2012 SP2 en version Enterprise, voici le lien décrivant les chemins supportés d’upgrade : https://msdn.microsoft.com/en-us/library/ms143393.aspx

Réalisation

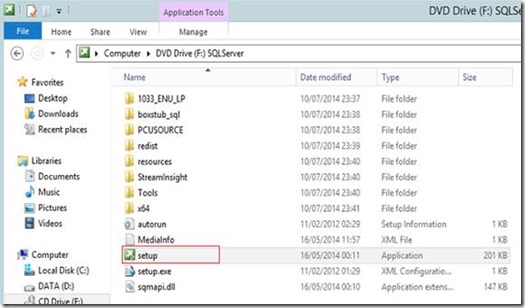

Monter l’ISO : correspondant à votre version d’ et double-cliquer sur “setup.exe” :

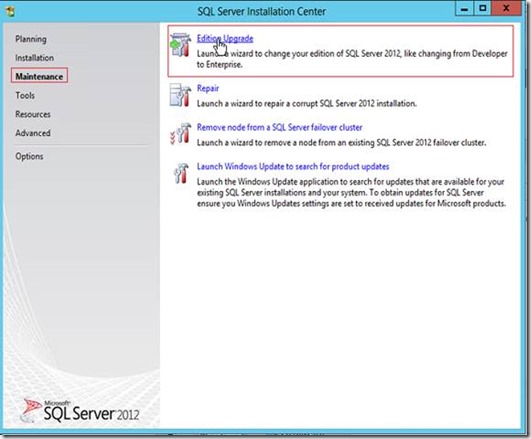

Depuis l’onglet maintenance, cliquer sur ‘”Edition Upgrade” :

Patienter durant la vérification des prérequis :

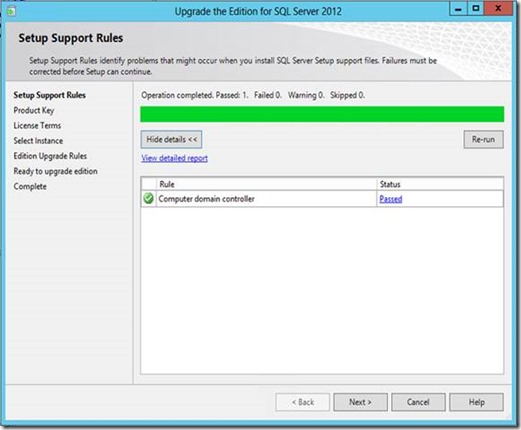

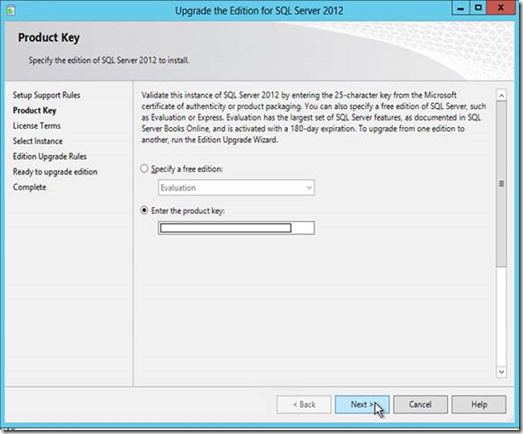

Une fois les prérequis valider, entrer la clé de la nouvelle licence :

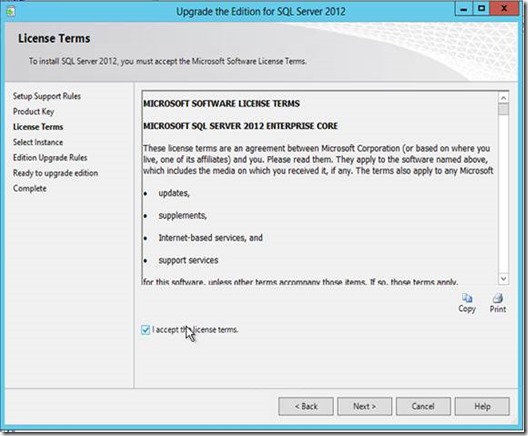

Accepter les termes et licences :

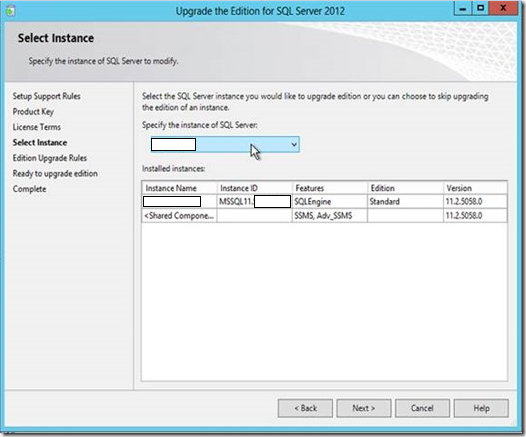

Sélectionner l’instance à upgrader

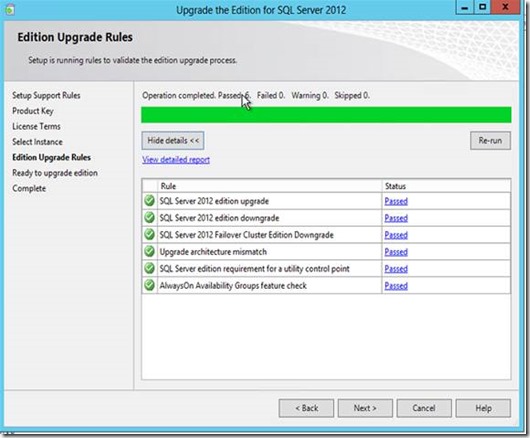

Patienter durant la validation :

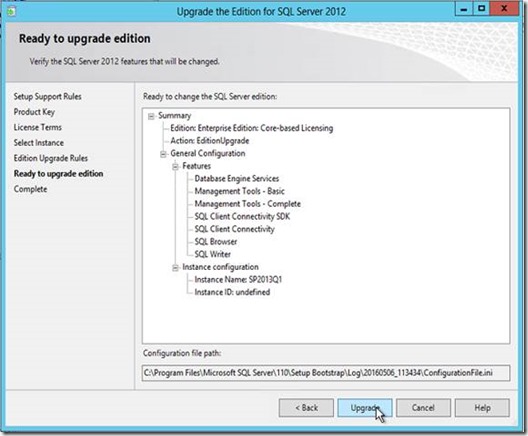

Cliquer sur “Upgrade” :

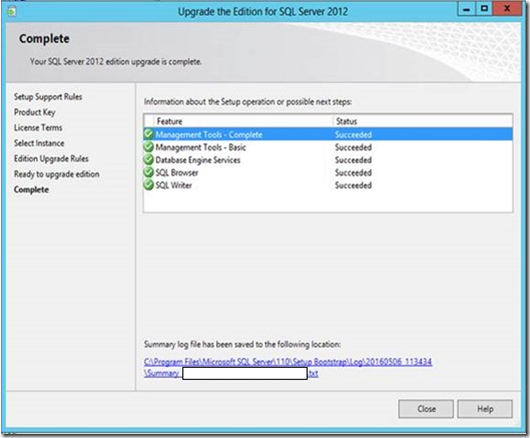

L’upgrade est terminé, cliquer sur “OK” et rebooter si c’est demandé :

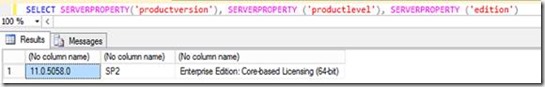

Vérification

| SELECT SERVERPROPERTY(‘productversion’), SERVERPROPERTY (‘productlevel’), SERVERPROPERTY (‘edition’) |

Sources : https://msdn.microsoft.com/en-us/library/cc707783.aspx