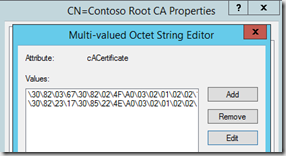

Dans le cadre de la gestion des certificats dans Active Directory, il arrive que l’on retrouve des valeurs de ce type pour les attributs UserCertificate ou CaCertificate:

Ce type de champ est difficilement lisible et cela peut donc complexifier la tâche lorsque l’on veut supprimer un certificat déployé en doublon, ou tout simplement un certificat avec des informations erronées.

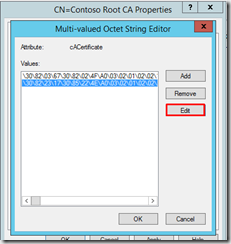

Pour rapidement différencier les certificats il suffit de suivre les étapes suivantes:

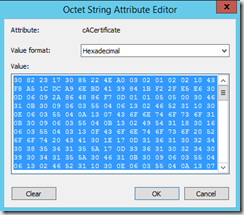

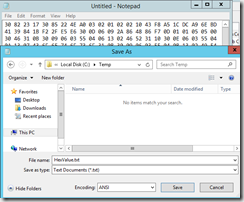

Copier le contenu Hexadécimal dans un fichier texte :

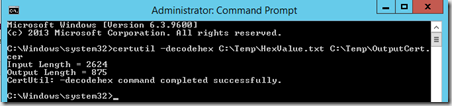

Exécuter la commande suivante :

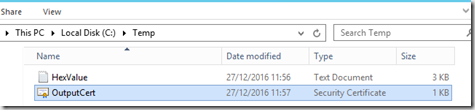

Certutil –decodehex C:\Temp\HexValue.txt C:\Temp\OutputCert.cer

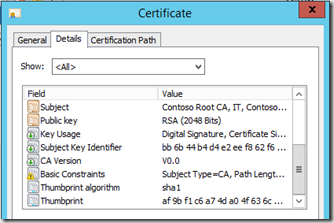

Le résultat de la commande est un fichier .cer que l’on peut ouvrir et qui contiendra les attributs du certificat de manière lisible, ces opérations doivent être répétées sur les différentes entrées pour chaque certificat à identifier.